Содержание

Вентиляция дома СНиП нормы и требования для устройства

Содержание

- 1 Виды жилых зданий

- 2 Снабжение воздуха

- 3 Вентиляция снип нормы

- 3.1 Своды правил:

- 3.2 Государственные стандарты:

- 3.3 Санитарные нормы и правила:

- 4

Вентиляция в многоквартирном доме снип - 5 Вентиляция снип частный дом

Виды жилых зданий

Рассматривая жилые строения, можно поделить их на типовые и индивидуальные.

Типовые — это образцы-шаблоны, которые демонстрируют готовые решения, где разработаны ключевые моменты. Их применяют при масштабных застройках. В таких заготовках вносят незначительные корректировки по локальным условиям. К примеру, ориентацию на местности или место подключения к сетям.

А особенный дом, с уникальными планировками и фасадами, с личными пожеланиями и задумками называют индивидуальным.

Также производится разделение на многоквартирные и одноквартирные дома.

Многоквартирными называют дома, располагающие за пределами квартирных границ совместными помещениями и инженерией.

Сюда же причисляют интернаты, общежития и гостиничные комплексы.

Нередко в высотках встречаются иные нежилые объекты: паркинги, торговые точки, организации сферы услуг и прочие.

Снабжение воздуха

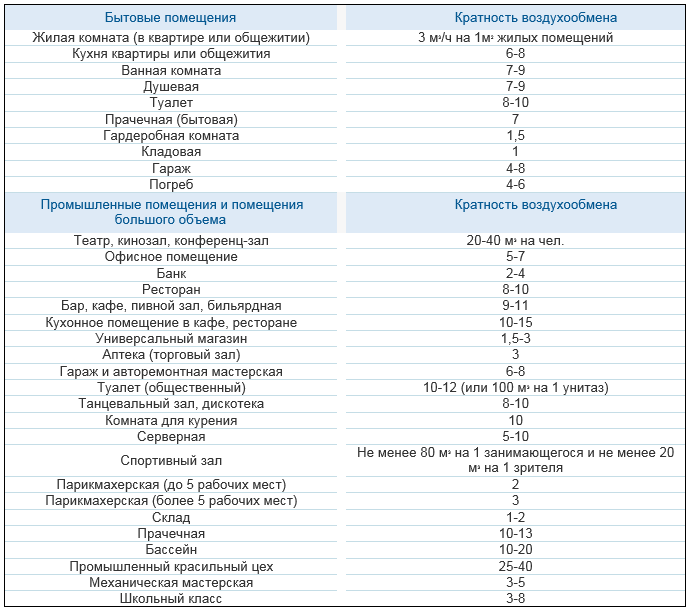

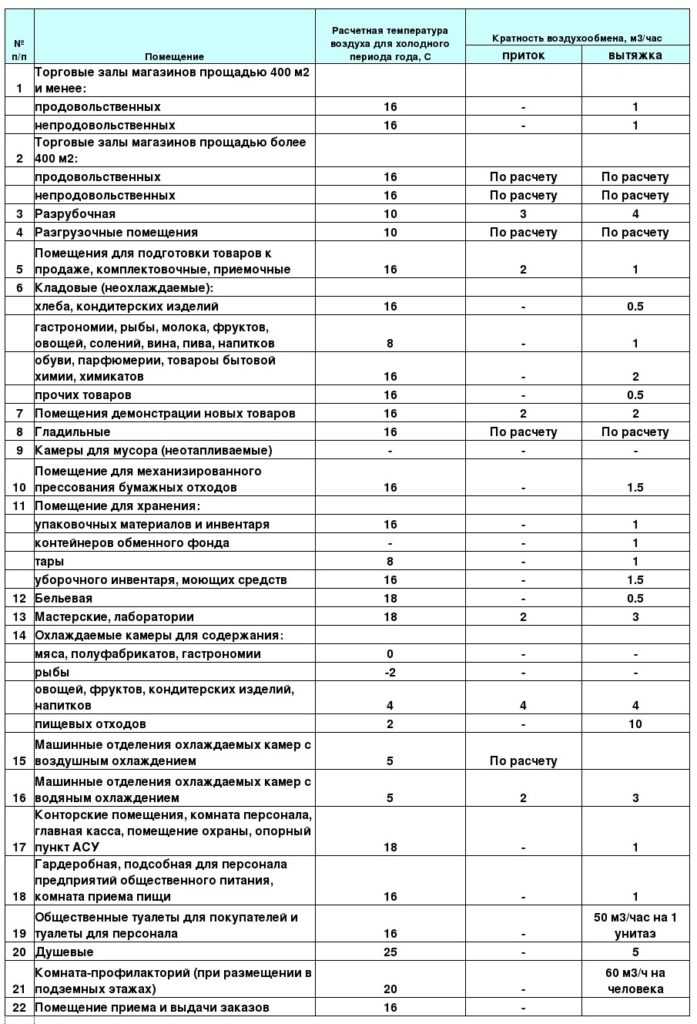

Для создания воздушного пространства, которое соответствует гигиеническим и технологическим требованиям, устанавливают требуемые кратности воздухообменов. Для ряда помещений она найдется в сводах правил, для остальных – определяется расчетным путём.

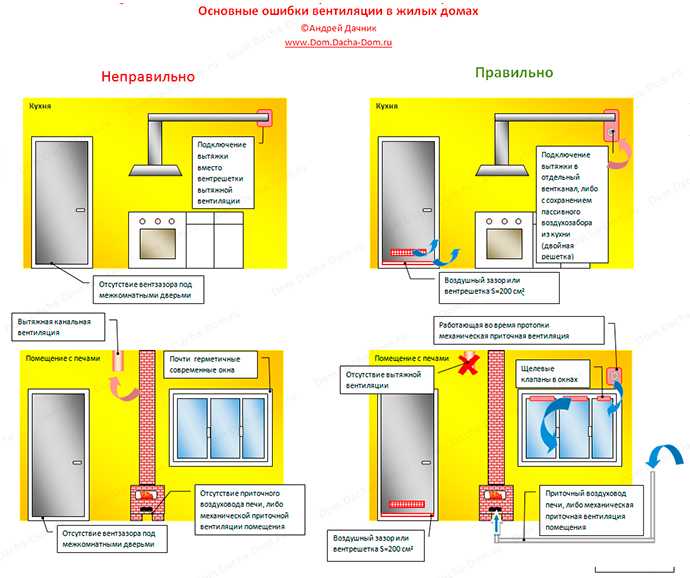

В целях экономии и обеспечения бесперебойности работы вентиляция применяется с естественной тягой. Поступление воздуха при этом обеспечивается приточными устройствами инфильтрации воздуха и через неплотности дверей. Направление движения воздушных масс организовывается окон к санузлу, ванной и кухне.

С воздухоснабжением как всего дома, так и квартирного пространства сталкиваются не только работники из организаций по строительству или эксплуатации здания, но и обычные жильцы. Например, со временем пропала тяга в каналах. Или после монтажа пластиковых окон замечен приток из общедомового коридора. Разумеется, квартиросъёмщик ищет решение проблемы. И непременно необходимо учесть, что существует руководящая база нормативов, которая регулирует эту область.

Или после монтажа пластиковых окон замечен приток из общедомового коридора. Разумеется, квартиросъёмщик ищет решение проблемы. И непременно необходимо учесть, что существует руководящая база нормативов, которая регулирует эту область.

Перед реализацией в действительность комплекс проектных документов на объект обязательно проходит государственную или независимую экспертизу на соблюдение требований Госстроя России. И только после положительного заключения разрабатывается комплекс рабочих чертежей.

Вентиляция снип нормы

Во время строительства за соответствием всем требованиям отвечает технический надзор со стороны заказчика, производственный надзор со стороны исполняющей работы организации и в качестве авторского надзора привлекают специалистов, которые проект разрабатывали.

Для простоты понимания все нормативные документы для систем вентиляции многоэтажного жилого дома можно условно разнести на две группы:

А. Обязательные нормативные документы Госстроя России, Правительства Москвы и администрации субъектов РФ и нормативные документы ГПС МЧС России.

Базовый список.

Своды правил:

СП 60.13330.2012 «Отопление, вентиляция и кондиционирование. Актуализированная редакция»

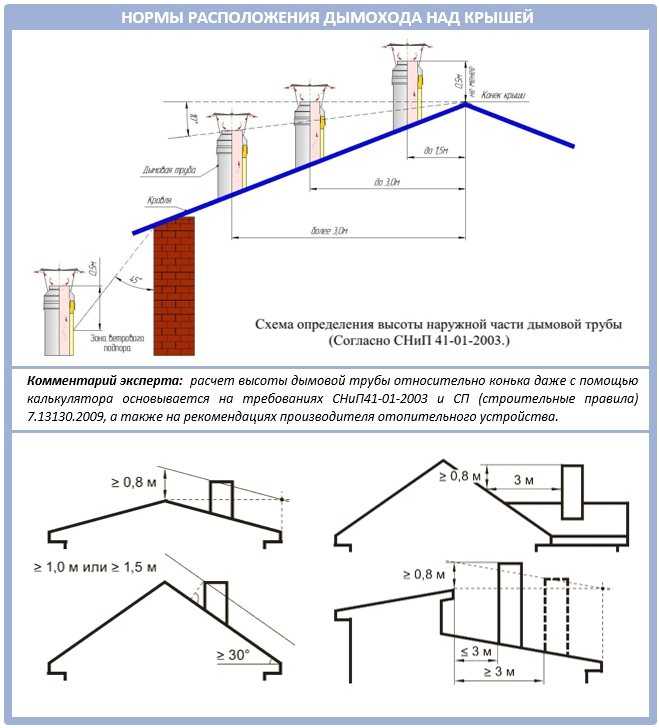

СНиП 41-01-2003» — является основным для разработки систем воздушной среды здания. Кроме основных общих требований содержит расчетные формула для расчета воздуха и требования к толщине воздуховодов.

СП 7.13130.2013 «Отопление, вентиляция и кондиционирование. Требования пожарной безопасности» — норматив, в котором отражены условия по обеспечению пожарной безопасности.

СП 54.13330.2016 «Здания жилые многоквартирные. Актуализированная редакция СНиП 31-01-2003» — не распространяется на сблокированные жилые дома, которые подчиняются требованиям проектирования индивидуальных (частных) одноквартирных домов.

СП 73.13330.2016 «Внутренние санитарно-технические системы зданий. Актуализированная редакция СНиП 3.05.01-85». Настоящий свод правил применяется к строительным работам. Расписаны необходимые этапы, технология монтажа, включает перечень итоговой документации по итогам работ.

Государственные стандарты:

ГОСТ 30494-2011 «Здания жилые и общественные. Параметры микроклимата в помещениях»

ГОСТ 21.602-2016 «Система проектной документации для строительства. Правила выполнения рабочей документации систем отопления, вентиляции и кондиционирования

Санитарные нормы и правила:

СанПиН 2.1.2.2645-10 «Санитарно-эпидемиологические требования к условиям проживания в жилых зданиях и помещениях»

Б. Необязательные для исполнения – в них можно встретить варианты систем, их особенности и расчет. Эти рекомендации или методические указания созданы сообществами инженеров. Они основаны на обязательных к исполнению документах, но шире раскрывают вопросы создания комфортной воздушной среды. Описывают расчетный метод определения требуемых объёмов воздуха по выделяющимся вредностям. Приводят методы достижения наиболее эффективной и стабильной работы систем.

Р НП«АВОК» 5.2-2012 Технические рекомендации по организации воздухообмена в квартирах жилых зданий.

СТО НП «АВОК» 2.1-2008 «Здания жилые и общественные. Нормы воздухообмена»

Для помещений, которые не принадлежат к основному функционалу объекта, применяют дополнительные нормы, подходящие их назначению.

В вышеприведенных нормах отражены все существенные вопросы, в том числе и безопасность эксплуатации систем вентиляции. И при любом вмешательстве в системы после постройки непременно проверить их соответствие актуальным специализированным нормам.

Вентиляция в многоквартирном доме снип

Уже долгое время распространено частное малоэтажное домостроение – коттеджи, таунхаусы… Под объектами такого типа подразумевают жилые одноквартирные дома с количеством этажей выше уровня отметки земли не более трех, отдельнорасположенные или сблокированные.

При создании микроклимата внутри малоэтажного частного здания применим тот же список норм, что и выше, исключая СП 54.13330.2016. Вместо него опираются на свод правил СП 55. 13330.2016 «Дома жилые одноквартирные». Свод правил применяется также для жилых одноквартирных домов со встроенными, пристроенными или встроенно-пристроенными нежилыми помещениями, общественного или производственного (ремесленного или сельскохозяйственного) назначения.

13330.2016 «Дома жилые одноквартирные». Свод правил применяется также для жилых одноквартирных домов со встроенными, пристроенными или встроенно-пристроенными нежилыми помещениями, общественного или производственного (ремесленного или сельскохозяйственного) назначения.

Вопросы вентилирования дома непременно возникают уже на стадии планов. Зачастую владелец самостоятельно ищет решения по воздухоснабжению, без привлечения проектировщиков. И хотя следование нормам в этой сфере контролируется меньше, грамотный и ответственный владелец придерживается их.

Вентиляция снип частный дом

Преимущественно в собственном доме хозяева предусматривают сложный набор помещений, требующих особого подхода. Поэтому наиболее полезными оказываются рекомендованные справочные документы. Они освещают не только принципы создания микроклимата, но и содержат кратности объемов воздухообменов для большинства помещений.

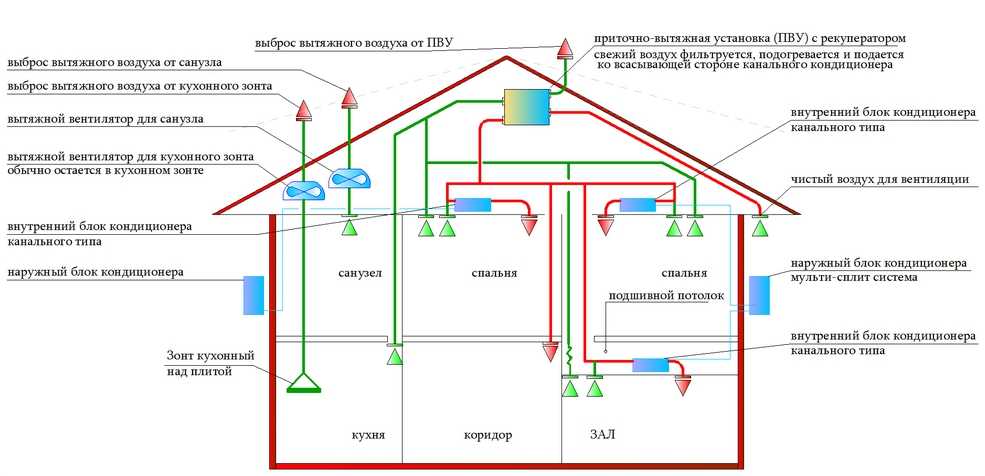

Вентиляция частного дома может быть простой и сложной. Нередко с применением энергоэффективных решений, таких как теплоутилизаторы. Или комплексное объединение с системами отопления. Особое внимание уделяется соответствие по шуму.

Нередко с применением энергоэффективных решений, таких как теплоутилизаторы. Или комплексное объединение с системами отопления. Особое внимание уделяется соответствие по шуму.

Нужно помнить, что законодательные базы могут претерпевать корректировку. Поэтому перед работой над системами воздухоснабжения любых объектов целесообразно сверить действительность документов в справочно-правовой системе.

Вентиляция дома СНиП нормы и требования для устройства

Строительные нормы и правила (СНиП) для систем вентиляции предусматривают неукоснительное их соблюдение при строительстве или переоборудовании зданий. В них прописаны требования к пожарной, санитарной и экологической безопасности, а также к надежности и энергосбережении.

Также к системам отопления и вентиляции применяются требования для обеспечения охраны окружающей среды и сокращения расхода невозобновляемых природных ресурсов.

К жилым постройкам относятся здания типового и индивидуального образцов. Типовые дома – это здания, построенные по определенному шаблону, разница может быть незначительной и зависеть, например, от ландшафтных условий, от удаленности центральных электросетей и т.д.

Типовые дома – это здания, построенные по определенному шаблону, разница может быть незначительной и зависеть, например, от ландшафтных условий, от удаленности центральных электросетей и т.д.

Индивидуальные жилые здания строятся по уникальным проектам – планировка, фасады, этажность, наличие подсобных помещений.

К жилым постройкам относятся не только жилые дома, но также интернаты, общежития, гостиницы.

Одноквартирные постройки и воздухообмен в жилых многоквартирных зданиях

Воздухообмен, соответствующий гигиеническим и экологическим нормам, регулируется правилами, прописанными в СНиП или, если это не предусмотрено требованиями, рассчитывается по специальным формулам.

СНиП предписывают для создания и поддержания оптимального микроклимата и постоянного воздухообмена, наличия естественной вентиляции в жилых зданиях. Это предусмотрено в целях экономии средств и обеспечения бесперебойного, постоянного процесса воздухообмена во всех помещениях. Для естественной циркуляции воздушных масс в постройках жилого фонда спроектированы вентиляционные шахты, окна в санузле, ванной комнате и в помещении кухни.

Для естественной циркуляции воздушных масс в постройках жилого фонда спроектированы вентиляционные шахты, окна в санузле, ванной комнате и в помещении кухни.

Нормативная база предусматривает изменение проектов вентиляции как в доме, так и непосредственно в квартирах. Необходимость внесения корректировок может возникнуть вследствие ухудшения воздухообмена, изменения микроклимата в помещениях, поступления воздуха из общего коридора, отсутствия движения воздушных масс из-за несанкционированных перепланировок в других жилых помещениях.

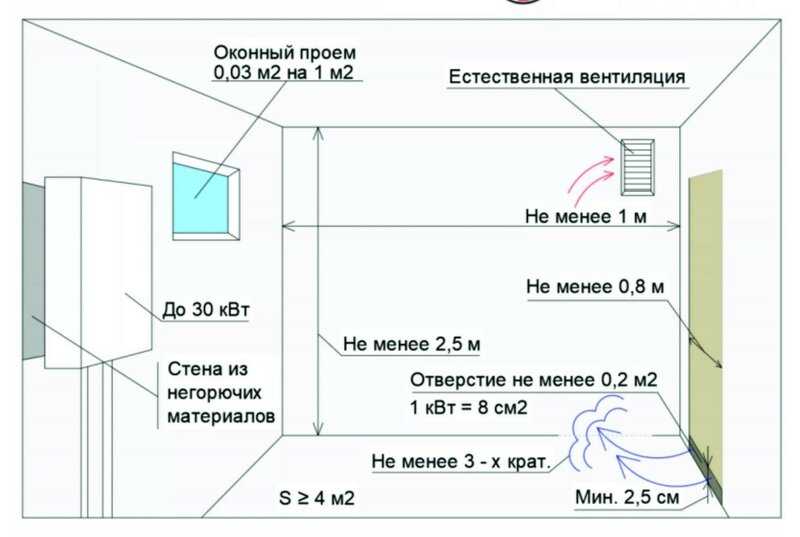

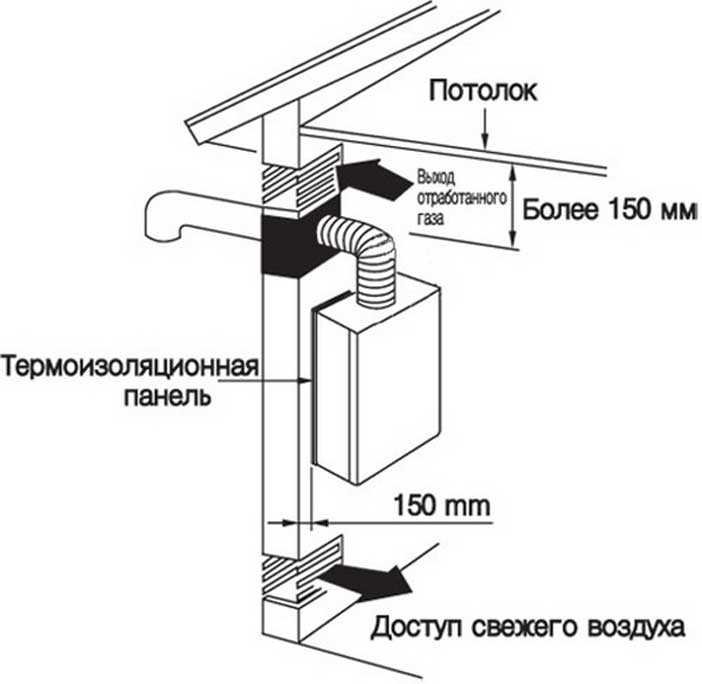

Для жилых помещений индивидуальной застройки при проектировании допускается размещение приточно-вытяжных вентиляционных установок поквартирно или централизованно.

Монтаж и пусконаладочные работы необходимо проводить согласно требованиям СП 73.13330.

Для жилых и общественных зданий предусмотрена система принудительной вентиляции или вентиляция с частичным использованием естественной вентиляции в том случае, если параметры микроклимата и состав воздушных масс не соответствуют требованиям и не могут быть обеспечены путем использования только естественной вентиляции.

Если в жилых помещениях или в квартирах при температуре наружного воздуха ниже -5 С не производится удаление отработанного воздуха путем естественного воздухообмена, то следует использовать механическую или смешанную вентиляцию.

Все системы вентиляции, воздуховоды и все комплектующие, которые подлежат обязательной сертификации, должны иметь соответствующее подтверждение на возможность их использования и установки на объектах жилого назначения.

Работы необходимо производить с четким соблюдением всех норм, прописанных в своде правил СНиП.

Нормативные документы:

- СП 60.13330.2012 «Отопление, вентиляция и кондиционирование. Актуализированная редакция».

- СНиП 41-01-2003 «Отопление, вентиляция и кондиционирование» — прописаны общие требования к системам вентиляции, кондиционирования и отопления, предложены формулы для расчета кратности воздушных масс.

- ГОСТ 30494-96 «Здания жилые и общественные. Параметры микроклимата в помещениях» – описаны установленные параметры климата в жилых зданиях.

- СП 7.13130.2013 «Отопление, вентиляция и кондиционирование. Требования пожарной безопасности» – прописаны требования по соблюдению пожарной безопасности при установке систем вентиляции в жилых зданиях.

- СП 54.13330.2016 «Здания жилые многоквартирные. Актуализированная редакция СНиП 31-01-2003» — прописаны требования только к многоквартирным домам. Нормы не относятся к одноквартирным частным домам индивидуальной застройки.

- СП 73.13330.2016 «Внутренние санитарно-технические системы зданий. Актуализированная редакция СНиП 3.05.01-85». В разделе представлена актуальная информация о требованиях к проведению строительных работ, а именно – процесс монтажных работ, перечень документации по итогам работ.

Государственные стандарты:

- ГОСТ 30494-96 «Здания жилые и общественные. Параметры микроклимата в помещениях» – описаны установленные параметры климата в жилых зданиях.

- СНиП 31-01-2003 «Здания жилые многоквартирные».

- ГОСТ 21.602-2016 «Система проектной документации для строительства. Правила выполнения рабочей документации систем отопления, вентиляции и кондиционирования».

Санитарные нормы и правила:

- СанПиН 2.1.2.2645-10 «Санитарно-эпидемиологические требования к условиям проживания в жилых зданиях и помещениях».

Системы вентиляции одноквартирных зданий

К одноквартирным зданиям можно отнести индивидуальные или типовые постройки с несколькими этажами, но не более 3 этажей от уровня земли. В этот список входят таунхаусы, сблокированные дома, коттеджи или малоэтажные постройки.

При строительстве малоэтажных построек желательно руководствоваться нормами СП 55.13330.2016 «Дома жилые одноквартирные». Частные малоэтажные постройки контролируются надзорными органами не так строго, как, например, жилые многоквартирные здания, тем не менее, для создания и поддержания бесперебойного и эффективного процесса воздухообмена желательно придерживаться указанного выше свода правил.

Системы вентиляции в частном одноквартирном доме СНиП

Частный дом предполагает индивидуальный проект застройки и индивидуальный проект прокладки вентиляционных систем. Установка вентиляционного оборудования будет зависеть от особенностей планировки, количества жилых, подсобных и хозяйственных помещений.

При монтаже вентиляционного оборудования необходимо предусмотреть ряд моментов. Так, уровень шума должен быть в пределах допустимых значений, это прописано в нормативной документации к жилым зданиям, эти нормы также могут быть применимы в случае с частным домом. Кроме того, все вентиляционное и отопительное оборудование должно подлежать обязательной сертификации и это должно быть подтверждено сертификатами соответствия.

Перед проектированием необходимо изучить нормативную базу на предмет ее актуальности на текущий период. Руководствуясь нормами и требованиями к системам вентиляции, можно создать энергоэффективную и бесперебойно работающую систему отопления, вентиляции и кондиционирования в любом помещении.

Балансировка нагрузки StoreFront — Citrix ADC — Carl Stalhood

Последнее изменение: 9 марта 2022 г., 14:17

Эта статья относится к Citrix ADC 13.1, Citrix ADC 13.0, Citrix ADC 12.1 и NetScaler 12.0. Citrix ADC — это новое название NetScaler. Citrix Gateway — это новое название NetScaler Gateway.

Навигация

- Журнал изменений

- Мониторинг, чтобы убедиться, что StoreFront находится в состоянии UP

- Объекты сервера

- Сервисная группа

- Виртуальный сервер

- SSL-перенаправление

- Базовый URL-адрес StoreFront

- Подписки/Избранное Балансировка нагрузки репликации

- Команды командной строки

Журнал изменений

- 17 июня 2020 г. — StoreFront Monitor — добавлена ссылка в Настройка для получения трафика данных Citrix ADC FreeBSD с адреса SNIP

- 2020 26 марта — заменены скриншоты на скриншоты из ADC 13

- 1 августа 2018 г.

— StoreFront Monitor — добавлена ссылка на публикацию в блоге Citrix Балансировка нагрузки Citrix StoreFront LTSR с NetScaler и DISA STIG для пользовательского монитора, не основанного на сценарии Perl, поэтому вместо NSIP используется SNIP.

— StoreFront Monitor — добавлена ссылка на публикацию в блоге Citrix Балансировка нагрузки Citrix StoreFront LTSR с NetScaler и DISA STIG для пользовательского монитора, не основанного на сценарии Perl, поэтому вместо NSIP используется SNIP. - 15 июня 2018 г. — StoreFront Monitor — добавлена информация об Install-DSServiceMonitorFeature

- 25 декабря 2017 г. — полностью обновлена статья для версии 12.0, сборка 56.

- В разделе «Монитор» есть новые инструкции для версии 12.0, сборка 56.

.

Монитор

Примечание. Это монитор Perl, который использует NSIP в качестве исходного IP-адреса. Чтобы использовать SNIP, см. раздел Настройка источника трафика данных Citrix ADC FreeBSD с адреса SNIP в Citrix Docs. Кроме того, вы можете создавать настраиваемые мониторы, не основанные на Perl, как описано в публикации в блоге Citrix Балансировка нагрузки Citrix StoreFront LTSR с помощью NetScaler и DISA STIG.

12.0 сборка 56 и новее

Если ваш NetScaler 12. 0 старше сборки 56, перейдите к более старой версии инструкций для монитора.

0 старше сборки 56, перейдите к более старой версии инструкций для монитора.

Если у вас Citrix ADC версии 12.1 или новее или NetScaler 12.0 сборки 56 или новее, выполните следующие действия:

- Слева разверните Управление трафиком , разверните Балансировка нагрузки и нажмите Мониторы .

- Справа нажмите Добавить .

- Назовите это StoreFront или аналогичный.

- В поле Введите , щелкните там, где написано Щелкните, чтобы выбрать .

- Прокрутите вниз и щелкните кружок рядом с ВИТРИНА МАГАЗИНА .

- Прокрутите страницу вверх и нажмите синюю кнопку Select .

- Если вы будете использовать SSL/TLS/https для связи с серверами StoreFront, в разделе Basic Parameters установите флажок рядом с Secure .

- В поле Store Name введите название вашего магазина (например, MyStore ) без пробелов.

- Прокрутите вниз и нажмите Создать .

добавить монитор фунта StoreFront STOREFRONT -scriptName nssf.pl -dispatcherIP 127.0.0.1 -dispatcherPort 3013 -secure YES -storename Store

- Перейти к разделу Серверы.

12.0 старше, чем сборка 56

Если у вас NetScaler 12.0 еще не сборка 56 или новее:

- Слева разверните Трафик Управление , разверните Балансировка нагрузки и нажмите Мониторы .

- Справа нажмите Добавить .

- Назовите его StoreFront или аналогичный.

- В раскрывающемся списке введите на STOREFRONT .

- Если вы будете использовать SSL/https для связи с серверами StoreFront, прокрутите вниз и установите флажок рядом с Secure .

- Прокрутите вверх и перейдите на вкладку Специальные параметры .

- В поле Store Name введите название вашего магазина (например, MyStore ) без пробелов.

- Щелкните Создать .

добавить монитор фунта StoreFront STOREFRONT -scriptName nssf.pl -dispatcherIP 127.0.0.1 -dispatcherPort 3013 -secure YES -storename Store

Серверы

- Слева разверните Управление трафиком , разверните Балансировка нагрузки и щелкните Серверы .

- Справа нажмите Добавить .

- В поле Имя введите описательное имя сервера. Обычно оно совпадает с реальным именем сервера.

- Введите IP-адрес сервера.

- Введите комментарии для описания сервера. Нажмите Создать .

- Продолжайте добавлять серверы StoreFront.

добавить сервер SF01 10.2.2.57 добавить сервер SF02 10.2.2.58

Сервисная группа

- Слева разверните Управление трафиком , разверните Балансировка нагрузки и щелкните Сервисные группы .

- Справа нажмите Добавить .

- Дайте сервисной группе описательное имя (например, svcgrp-StoreFront-SSL).

- Измените протокол на HTTP или SSL. Если используется протокол SSL, убедитесь, что в мониторе StoreFront установлен флажок Secure .

- Прокрутите вниз и нажмите OK .

- Щелкните там, где написано No Service Group Member .

- Если вы ранее создавали серверные объекты, измените выбор на На основе сервера и выберите серверные объекты.

- Если вы не создавали объекты сервера, введите IP-адрес сервера StoreFront.

- Если вы не создавали объекты сервера, введите IP-адрес сервера StoreFront.

- Введите 80 или 443 в качестве порта. Затем нажмите Создать .

- В разделе Service Group Members нажмите OK .

- Если вы ранее создавали серверные объекты, измените выбор на На основе сервера и выберите серверные объекты.

- Справа в разделе Расширенные настройки щелкните Мониторы .

- Слева прокрутите вниз до раздела Monitors и щелкните там, где написано No Service Group to Monitor Binding .

- В поле Select Monitor щелкните там, где указано Нажмите, чтобы выбрать .

- Найдите свой монитор StoreFront . Это может быть на странице 2.

- Нажмите на кружок рядом с монитором StoreFront .

- Вы должны щелкнуть точно по кругу (ошибка недопустима). Если щелкнуть за пределами круга, то монитор откроется для редактирования, а не будет выбран. Если вы случайно открыли монитор, нажмите Закрыть , чтобы вернуться к экрану выбора.

- Вы должны щелкнуть точно по кругу (ошибка недопустима). Если щелкнуть за пределами круга, то монитор откроется для редактирования, а не будет выбран. Если вы случайно открыли монитор, нажмите Закрыть , чтобы вернуться к экрану выбора.

- После выбора монитора прокрутите окно до верхней части и щелкните синюю кнопку 9.0058 Нажмите кнопку .

- Затем нажмите Привязать .

- Чтобы убедиться, что монитор работает, прокрутите слева вверх до раздела Service Group Members и щелкните строку Service Group Members .

- Щелкните член правой кнопкой мыши и выберите Сведения о мониторе .

- Последним ответом должно быть Успех — Зонд выполнен успешно . Щелкните Закрыть дважды. Жаль, что нельзя редактировать монитор отсюда.

- Слева, если вы видите раздел Настройки , щелкните значок карандаша.

- Если вы не видите раздел Настройки , то справа в разделе Дополнительные настройки нажмите Настройки .

- Если вы не видите раздел Настройки , то справа в разделе Дополнительные настройки нажмите Настройки .

- Слева, в разделе Settings , установите флажок Client IP и введите X-Forwarded-For в качестве заголовка.

- Затем нажмите OK в разделе Настройки. Убедитесь, что вы нажали OK , иначе ваше изменение не будет сохранено.

- Прокрутите вниз и щелкните Готово , чтобы завершить создание группы обслуживания.

добавить serviceGroup svcgrp-StoreFront-SSL SSL -maxClient 0 -maxReq 0 -cip ENABLED X-Forwarded-For связать сервисную группу svcgrp-StoreFront-SSL SF01 443 связать сервисную группу svcgrp-StoreFront-SSL SF02 443 bind serviceGroup svcgrp-StoreFront-SSL -monitorName StoreFront

- Если служебная группа — http и на ваших серверах StoreFront не установлены сертификаты (т. н. SSL Offload), вам необходимо включить замыкание на себя в StoreFront.

- В StoreFront 3.5 и более поздних версиях вы включаете его в консоли с графическим интерфейсом.

- В StoreFront 3.0 выполните следующие команды на серверах StoreFront 3.0, как описано в публикации блога Citrix Что нового в StoreFront 3.0.

& "C:\Program Files\Citrix\Receiver StoreFront\Scripts\ImportModules.ps1" Set-DSLoopback -SiteId 1 -VirtualPath/Citrix/StoreWeb -Loopback OnUsingHttp

- В StoreFront 3.5 и более поздних версиях вы включаете его в консоли с графическим интерфейсом.

Виртуальный сервер балансировки нагрузки

- Создайте или установите сертификат, который будет использоваться виртуальным сервером балансировки нагрузки StoreFront SSL. Этот сертификат должен совпадать с именем DNS для серверов StoreFront с балансировкой нагрузки.

- Для обнаружения электронной почты в Citrix Receiver сертификат должен соответствовать discoveryReceiver .email.suffix для каждого суффикса электронной почты, что можно выполнить, настроив Альтернативные имена субъектов .

- Слева в разделе Управление трафиком > Балансировка нагрузки щелкните Виртуальные серверы .

- Справа нажмите Добавить .

- Назовите его lbvip-StoreFront-SSL или аналогичный.

- Измените протокол на SSL .

- Укажите новый внутренний VIP.

- Введите 443 в качестве порта.

- Нажмите OK .

добавить lb vserver lbvip-StoreFront-SSL SSL 10.2.2.221 443 -persistenceType SOURCEIP -timeout 60

- Слева в разделе Службы и группы служб щелкните там, где указано Нет привязки виртуального сервера балансировки нагрузки к группе служб.

- Щелкните там, где написано Щелкните, чтобы выбрать .

- Нажмите на кружок рядом со своей сервисной группой StoreFront.

- Вы должны точно щелкнуть кружок (без права на ошибку). Если щелкнуть за пределами круга, то откроется для редактирования Сервисная группа. В этом случае щелкните значок x в правом верхнем углу или значок 9.

0058 Готово кнопку внизу, чтобы вернуться к экрану выбора.

0058 Готово кнопку внизу, чтобы вернуться к экрану выбора.

- Вы должны точно щелкнуть кружок (без права на ошибку). Если щелкнуть за пределами круга, то откроется для редактирования Сервисная группа. В этом случае щелкните значок x в правом верхнем углу или значок 9.

- В верхней части окна нажмите синюю кнопку Выбрать .

- Нажмите Привязать .

привязать lb vserver lbvip-StoreFront-SSL svcgrp-StoreFront-SSL

- В разделе Службы и группы служб нажмите Продолжить .

- Щелкните там, где написано Нет сертификата сервера .

- Щелкните там, где написано Щелкните, чтобы выбрать .

- Щелкните кружок рядом с сертификатом для этого виртуального сервера балансировки нагрузки StoreFront.

- В верхней части окна нажмите синюю кнопку Выбрать .

- Нажмите Привязать .

привязать ssl против сервера lbvip-StoreFront-SSL -certkeyName WildCorpCom

- В разделе Сертификаты нажмите Продолжить .

- Справа в столбце Дополнительные параметры нажмите Постоянство .

- Слева в разделе Persistence выберите SOURCEIP .

Примечание. При использовании SOURCEIP все подключения Citrix Gateway к StoreFront будут осуществляться на один и тот же сервер StoreFront, так как Gateway использует SNIP в качестве исходного IP-адреса. COOKIEINSERT позволяет распределять подключения Citrix Gateway между несколькими серверами StoreFront, но COOKIEINSERT может не работать с клиентами Android.

- Установите тайм-аут Persistence в соответствии с тайм-аутом Receiver for Web.

- Нажмите OK , чтобы закрыть раздел Сохранение . Если вы не нажмете «ОК», вы потеряете внесенные изменения.

- Если Citrix ADC взаимодействует с серверами StoreFront по протоколу HTTP (он же SSL Offload, что означает SSL 443 на стороне клиента и HTTP 80 на стороне сервера):

- Если профиль SSL по умолчанию не включен, вам необходимо отредактировать SSL Parameters раздел на vServer и вверху справа установите флажок рядом с SSL Redirect .

В противном случае страница Receiver for Web никогда не будет отображаться.

В противном случае страница Receiver for Web никогда не будет отображаться. установить ssl vserver lbvip-StoreFront-SSL -sslRedirect ENABLED -ssl3 DISABLED

- Если вы включили профиль SSL по умолчанию, вам необходимо либо отредактировать профиль SSL по умолчанию, включив параметр SSL Redirect , либо создать новый пользовательский профиль SSL с параметром SSL Redirect 9.0059, а затем привяжите пользовательский профиль SSL к этому виртуальному серверу.

- Если профиль SSL по умолчанию не включен, вам необходимо отредактировать SSL Parameters раздел на vServer и вверху справа установите флажок рядом с SSL Redirect .

- Если вы не включили профиль SSL по умолчанию, выполните другую обычную настройку SSL, в том числе: отключите SSLv3, отключите TLS v1.0, отключите TLS v1.1, привяжите группу шифров A+ и включите Strict Transport Security.

привязать ssl против сервера lbvip-StoreFront-SSL -certkeyName MyCert установить ssl vserver lbvip-StoreFront-SSL -ssl3 ОТКЛЮЧЕНО -tls1 ОТКЛЮЧЕНО -tls11 ОТКЛЮЧЕНО -tls12 ВКЛЮЧЕНО отвязать ssl vserver lbvip-StoreFront-SSL -cipherName ALL привязать ssl против сервера lbvip-StoreFront-SSL -cipherName custom-ssl-labs привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName ВСЕ bind lb vserver lbvip-StoreFront-SSL -policyName insert_STS_header -priority 100 -gotoPriorityExpression END -type RESPONSE

При подключении к StoreFront с помощью балансировки нагрузки, если вы хотите указать имя сервера на веб-странице StoreFront, чтобы можно было идентифицировать сервер, см. статью Николас Игното Отображение имени сервера с помощью Citrix StoreFront 3.

статью Николас Игното Отображение имени сервера с помощью Citrix StoreFront 3.

Перенаправление SSL — SSL Load Balancing vServer Метод

Пользователи должны вводить https:// при переходе на веб-сайт StoreFront. Чтобы облегчить пользователям работу, включите перенаправление SSL.

В этой процедуре подробно описывается метод SSL Load Balancing vServer для выполнения перенаправления SSL. В качестве альтернативы можно использовать метод Responder.

- Слева в разделе Управление трафиком > Балансировка нагрузки щелкните Виртуальные серверы .

- Справа найдите уже созданный виртуальный сервер SSL, щелкните его правой кнопкой мыши и выберите Изменить .

- В разделе Основные настройки щелкните значок карандаша.

- Нажмите ссылку Подробнее .

- В поле Redirect from Port введите 80 .

- В поле URL-адрес перенаправления HTTPS введите URL-адрес балансировки нагрузки StoreFront (например, https://storefront.corp.com).

- Прокрутите вниз и дважды нажмите Продолжить .

набор lb vserver lbvip-StoreFront-SSL -redirectFromPort 80 -httpsRedirectUrl https://storefront.corp.com

- Примечание: этот метод не показывает, что виртуальный сервер прослушивает порты 80 и 443. Если вы посмотрите в список виртуальных серверов, вы увидите только порт 443, хотя на самом деле он также прослушивает порт 80.

Базовый URL-адрес StoreFront

- Создайте запись узла DNS, которая разрешается в новый виртуальный IP-адрес балансировки нагрузки StoreFront.

- Имя DNS для балансировки нагрузки StoreFront должно отличаться от имени DNS для Citrix Gateway. Если вы не следуете процедуре единого полного доменного имени.

- В консоли Citrix StoreFront щелкните правой кнопкой мыши Группа серверов и выберите Изменить базовый URL-адрес .

- Введите новый базовый URL в формате https://storefront.corp.com. Этот URL-адрес должен соответствовать сертификату, установленному на балансировщике нагрузки. Нажмите ОК .

- Щелкните правой кнопкой мыши свой магазин и выберите Управление Receiver for Web Sites .

- Нажмите Настроить .

- На странице Дополнительные параметры в третьей строке измените Включить циклическую связь на OnUsingHttp . Это указывает StoreFront не использовать балансировщик нагрузки для связи между серверами.

Балансировка нагрузки репликации подписки

Если у вас есть несколько групп серверов StoreFront (обычно в отдельных центрах обработки данных), вы можете реплицировать подписки (избранные) между ними. Репликация подписки StoreFront использует TCP-порт 808. Чтобы обеспечить высокую доступность для этого номера порта, сбалансируйте нагрузку TCP-порта 808 на серверах StoreFront. Дополнительную информацию см. в разделе Настройка синхронизации подписки в Citrix Docs.

Дополнительную информацию см. в разделе Настройка синхронизации подписки в Citrix Docs.

- Слева разверните Управление трафиком , разверните Балансировка нагрузки и щелкните Группы обслуживания .

- Справа щелкните правой кнопкой мыши существующую группу обслуживания StoreFront и выберите Добавить .

- Измените имя группы обслуживания, чтобы указать, что оно предназначено для репликации «Избранное» (или «Подписки») через TCP-порт 808.

- Измените протокол на TCP .

- Прокрутите вниз и нажмите ОК .

- В разделе Service Group Members щелкните там, где написано No Service Group Member .

- Измените выбор на Server Based и выберите серверы StoreFront.

- Введите 808 в качестве порта.

Затем нажмите Создать .

Затем нажмите Создать . - Нажмите OK , чтобы закрыть раздел Service Group Members .

- Справа, под Расширенные настройки нажмите Мониторы .

- Слева прокрутите вниз и в разделе Monitors щелкните там, где указано No Service Group to Monitor Binding .

- Щелкните там, где написано Щелкните, чтобы выбрать .

- Щелкните кружок рядом с монитором tcp .

- Вы должны точно щелкнуть кружок (без права на ошибку). Если щелкнуть вне круга, то монитор откроется для редактирования. В этом случае нажмите кнопку Закройте кнопку, чтобы вернуться к экрану выбора.

- В верхней части окна нажмите синюю кнопку Выбрать .

- Нажмите Привязать .

- Нажмите Готово , чтобы закрыть сервисную группу.

добавить сервисную группу svcgrp-StoreFront-FavRepl TCP связать сервисную группу svcgrp-StoreFront-FavRepl SF01 808 привязать сервисную группу svcgrp-StoreFront-FavRepl SF02 808

- Слева под Управление трафиком > Балансировка нагрузки , щелкните Виртуальные серверы .

- Справа щелкните правой кнопкой мыши существующий виртуальный сервер StoreFront Load Balancing и выберите Добавить .

- Измените имя, чтобы указать, что этот виртуальный сервер предназначен для репликации Избранного (он же Подписки).

- Измените протокол на TCP .

- Укажите тот же виртуальный IP-адрес, который вы использовали для балансировки нагрузки SSL в StoreFront.

- Введите 808 в качестве порта.

- Нажмите OK .

- В разделе Services and Service Groups щелкните там, где написано No Load Balancing Virtual Server ServiceGroup Binding .

- Щелкните там, где написано Щелкните, чтобы выбрать .

- Щелкните кружок рядом с сервисной группой репликации подписки StoreFront.

- Вы должны точно щелкнуть кружок (без права на ошибку). Если щелкнуть за пределами круга, то откроется для редактирования Сервисная группа. В этом случае щелкните значок x в правом верхнем углу или значок 9.0058 Готово кнопку внизу, чтобы вернуться к экрану выбора.

- После выбора группы услуг в верхней части окна нажмите синюю кнопку Select .

- Нажмите Привязать .

- В разделе Службы и группы служб щелкните Продолжить , чтобы закрыть раздел.

- Прокрутите вниз и щелкните Готово , чтобы закрыть виртуальный сервер. Нет необходимости в настойчивости или перенаправлениях.

добавить lb vserver lbvip-StoreFront-FavRepl TCP 10.

2.2.201 808 -persistenceType НЕТ

привязать lb vserver lbvip-StoreFront-FavRepl svcgrp-SF-FavRepl

2.2.201 808 -persistenceType НЕТ

привязать lb vserver lbvip-StoreFront-FavRepl svcgrp-SF-FavRepl

Команды CLI

Вот список команд CLI Citrix ADC для балансировки нагрузки StoreFront:

# Глобальные параметры SSL # --------------------- установить параметр ssl -denySSLReg НЕЗАЩИЩЕННЫЙ # Группа шифров SSL # ---------------- добавить шифр ssl custom-ssllabs-cipher привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 -cipherPriority 1 привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 -cipherPriority 2 привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1.2-ECDHE-RSA-AES-256-SHA384 -cipherPriority 3 привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1.2-ECDHE-RSA-AES-128-SHA256 -cipherPriority 4 привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-ECDHE-RSA-AES256-SHA -cipherPriority 5 привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-ECDHE-RSA-AES128-SHA -cipherPriority 6 привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1.2-DHE-RSA-AES256-GCM-SHA384 -cipherPriority 7 привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1.2-DHE-RSA-AES128-GCM-SHA256 -cipherPriority 8 привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-DHE-RSA-AES-256-CBC-SHA -cipherPriority 9привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-DHE-RSA-AES-128-CBC-SHA -cipherPriority 10 привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-AES-256-CBC-SHA -cipherPriority 11 привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-AES-128-CBC-SHA -cipherPriority 12 # Сертификат # ----- добавить ssl certKey WildcardCorpCom -cert WildcardCorpCom.pfx -key WildcardCorpCom.pfx -inform PFX -passcrypt "Passw0rd" # Глобальные параметры балансировки нагрузки # -------------------------------- включить режим ns FR L3 Edge USNIP PMTUD ULFD установить параметр ns -cookieversion 1 -часовой пояс установить ns tcpParam -WS ENABLED -SACK ENABLED установить ns httpParam -dropInvalReqs ON # Серверы # ------- добавить сервер SF01 10.

2.2.17 добавить сервер SF02 10.2.2.18 # Сервисные группы # -------------- добавить serviceGroup svcgrp-StoreFront-SSL SSL -maxClient 0 -maxReq 0 -cip ENABLED X-Forwarded-For -usip NO -useproxyport YES -cltTimeout 180 -svrTimeout 360 -CKA NO -TCPB NO -CMP NO связать сервисную группу svcgrp-StoreFront-SSL SF01 443 связать сервисную группу svcgrp-StoreFront-SSL SF02 443 bind serviceGroup svcgrp-StoreFront-SSL -monitorName StoreFront привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_256 привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_384 привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_224 привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_521 добавить serviceGroup svcgrp-StoreFront-SubRepl TCP -maxClient 0 -maxReq 0 -cip ОТКЛЮЧЕНО -usip NO -useproxyport YES -cltTimeout 9000 -svrTimeout 9000 -CKA НЕТ -TCPB НЕТ -CMP НЕТ привязать сервисную группу svcgrp-StoreFront-SubRepl SF01 808 привязать сервисную группу svcgrp-StoreFront-SubRepl SF02 808 привязать сервисную группу svcgrp-StoreFront-SubRepl -monitorName tcp # Балансировка нагрузки виртуальных серверов # ------------------------------- добавить lb vserver lbvip-StoreFront-SSL SSL 10.

2.5.221 443 -persistenceType SOURCEIP -timeout 60 -cltTimeout 180 -redirectFromPort 80 -httpsRedirectUrl "https://storefront5.corp.com" привязать lb vserver lbvip-StoreFront-SSL svcgrp-StoreFront-SSL добавить lb vserver lbvip-StoreFront-SubRepl TCP 10.2.5.221 808 -persistenceType НЕТ -cltTimeout 9000 привязать lb vserver lbvip-StoreFront-SubRepl svcgrp-StoreFront-SubRepl # Виртуальные SSL-серверы # ------------------- установить ssl vserver lbvip-StoreFront-SSL -ssl3 DISABLED -HSTS ENABLED -maxage 1576800000 отвязать ssl vserver lbvip-StoreFront-SSL -cipherName ALL привязать ssl против сервера lbvip-StoreFront-SSL -cipherName custom-ssllabs-cipher привязать ssl против сервера lbvip-StoreFront-SSL -certkeyName WildcardCorpCom привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_256 привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_384 привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_224 привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_521

Похожие сообщения

- Прокси-сервер Citrix Gateway ICA для StoreFront

- Конфигурация сервера StoreFront

- Назад к Citrix ADC 13

- Назад к Citrix ADC 12.

1

1

Опубликовано Автор Carl StalhoodCategories АЦП / NetScaler, NetScaler 12

Форт-Брэгг открывает офис Управления по борьбе с сексуальными домогательствами и сексуальным насилием | Статья

1 / 2

Показать заголовок +

Скрыть заголовок –

28 апреля Управление Форт-Брэгга по борьбе с сексуальными домогательствами и сексуальным насилием с перерезанной красной лентой отпраздновало открытие своего нового объединенного офиса. «Fusion Directorate» программы, которая представляет собой ориентированную на жертву модель, направленную на решение проблем и рекомендаций, определенных Независимой комиссией по обзору Форт-Худа по сексуальным домогательствам в вооруженных силах.

(Фото предоставлено Шарилин Уэллс)

ПОСМОТРЕТЬ ОРИГИНАЛ

2 / 2

Показать заголовок +

Скрыть заголовок –

28 апреля Управление Форт-Брэгга по борьбе с сексуальными домогательствами и сексуальным насилием с перерезанной красной лентой отпраздновало открытие своего нового объединенного офиса. «Fusion Directorate» программы, которая представляет собой ориентированную на жертву модель, направленную на решение проблем и рекомендаций, определенных Независимой комиссией по обзору Форт-Худа по сексуальным домогательствам в вооруженных силах.

(Фото предоставлено Шарилин Уэллс)

ПОСМОТРЕТЬ ОРИГИНАЛ

ФОРТ-БРЭГГ, Северная Каролина. Перерезав бирюзовую ленточку, Управление по борьбе с сексуальными домогательствами/сексуальными домогательствами Форт-Брэгга отпраздновало открытие своего нового объединенного офиса 28 апреля. / Специалисты по предотвращению нападения могут лучше информировать жертв на каждом этапе очень эмоционального и сложного процесса», — сказала Кимберли Грин, директор Fort Bragg Fusion, руководитель программы SHARP. «Мы созданы для того, чтобы солдаты, члены семей и гражданские лица чувствовали себя более комфортно, сообщая об обвинениях в SH/SA, при этом отдавая приоритет конфиденциальности и конфиденциальности».

Перерезав бирюзовую ленточку, Управление по борьбе с сексуальными домогательствами/сексуальными домогательствами Форт-Брэгга отпраздновало открытие своего нового объединенного офиса 28 апреля. / Специалисты по предотвращению нападения могут лучше информировать жертв на каждом этапе очень эмоционального и сложного процесса», — сказала Кимберли Грин, директор Fort Bragg Fusion, руководитель программы SHARP. «Мы созданы для того, чтобы солдаты, члены семей и гражданские лица чувствовали себя более комфортно, сообщая об обвинениях в SH/SA, при этом отдавая приоритет конфиденциальности и конфиденциальности».

Форт-Брэгг — один из шести пилотных объектов новой, переработанной программы реагирования на сексуальные домогательства и сексуальных посягательств и их предотвращения «Fusion Directorate». Управление Fusion — это модель, ориентированная на жертв, направленная на решение проблем и рекомендаций, выявленных Независимой комиссией по рассмотрению дел о сексуальных домогательствах в вооруженных силах Форт-Худа. Каждый офис открывает дополнительный способ сообщения о сексуальном насилии и домогательствах — вне непосредственного подразделения или командования жертвы и предоставляет централизованно скоординированные медицинские, следственные, юридические и вспомогательные услуги в одном месте.

Каждый офис открывает дополнительный способ сообщения о сексуальном насилии и домогательствах — вне непосредственного подразделения или командования жертвы и предоставляет централизованно скоординированные медицинские, следственные, юридические и вспомогательные услуги в одном месте.

Выбранная из-за большой численности населения и географического положения Форт-Брэгга пилотная программа оценит, насколько успешен новый подход к оказанию помощи, ориентированной на жертвы, посредством годового анализа отчетных данных и инструментов опроса для измерения прогресса в решении проблем, отмеченных в FHIRC. отчеты.

«Управление будет служить центральной точкой поддержки, которая синхронизирует медицинские, следственные, юридические и вспомогательные службы независимо от непосредственной команды жертвы», — сказал Грин. «В свою очередь, это повысит прозрачность судебного процесса по делам о сексуальных домогательствах. В Управлении Fusion есть Ресурсный центр по вопросам сексуального насилия, Отделение поддержки программ, Отделение реагирования и Отделение обучения. Офис в Форт-Брэгге предоставит помещение для отдела уголовных расследований, а также подменные помещения для медицинских, юридических и других вспомогательных подразделений».

Офис в Форт-Брэгге предоставит помещение для отдела уголовных расследований, а также подменные помещения для медицинских, юридических и других вспомогательных подразделений».

Время открытия нового центра совпадает со стремлением Министерства обороны создать соответствующую культуру для искоренения сексуальных посягательств. Апрель — это месяц осведомленности о сексуальных домогательствах и их предотвращения, и тема этого года — «Предотвращение начинается с вас». Армия усиливает роль и ответственность каждого члена армейской группы по предотвращению сексуальных посягательств, сексуальных домогательств и связанного с ними возмездия. В конце концов, люди — самая большая сила армии; совместная работа способствует формированию армейской культуры, основанной на доверии и поддержке.

«Находясь в Центре поддержки солдат, мы совместно с Программой защиты семьи, Советом по особым поручениям жертв и Отделом военного персонала, которые помогают нам с подходом «Единое окно», — объяснил Грин.

— StoreFront Monitor — добавлена ссылка на публикацию в блоге Citrix Балансировка нагрузки Citrix StoreFront LTSR с NetScaler и DISA STIG для пользовательского монитора, не основанного на сценарии Perl, поэтому вместо NSIP используется SNIP.

— StoreFront Monitor — добавлена ссылка на публикацию в блоге Citrix Балансировка нагрузки Citrix StoreFront LTSR с NetScaler и DISA STIG для пользовательского монитора, не основанного на сценарии Perl, поэтому вместо NSIP используется SNIP.

0058 Готово кнопку внизу, чтобы вернуться к экрану выбора.

0058 Готово кнопку внизу, чтобы вернуться к экрану выбора.

В противном случае страница Receiver for Web никогда не будет отображаться.

В противном случае страница Receiver for Web никогда не будет отображаться.

Затем нажмите Создать .

Затем нажмите Создать .

2.2.201 808 -persistenceType НЕТ

привязать lb vserver lbvip-StoreFront-FavRepl svcgrp-SF-FavRepl

2.2.201 808 -persistenceType НЕТ

привязать lb vserver lbvip-StoreFront-FavRepl svcgrp-SF-FavRepl  2-DHE-RSA-AES256-GCM-SHA384 -cipherPriority 7

привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1.2-DHE-RSA-AES128-GCM-SHA256 -cipherPriority 8

привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-DHE-RSA-AES-256-CBC-SHA -cipherPriority 9привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-DHE-RSA-AES-128-CBC-SHA -cipherPriority 10

привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-AES-256-CBC-SHA -cipherPriority 11

привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-AES-128-CBC-SHA -cipherPriority 12

# Сертификат

# -----

добавить ssl certKey WildcardCorpCom -cert WildcardCorpCom.pfx -key WildcardCorpCom.pfx -inform PFX -passcrypt "Passw0rd"

# Глобальные параметры балансировки нагрузки

# --------------------------------

включить режим ns FR L3 Edge USNIP PMTUD ULFD

установить параметр ns -cookieversion 1 -часовой пояс

установить ns tcpParam -WS ENABLED -SACK ENABLED

установить ns httpParam -dropInvalReqs ON

# Серверы

# -------

добавить сервер SF01 10.

2-DHE-RSA-AES256-GCM-SHA384 -cipherPriority 7

привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1.2-DHE-RSA-AES128-GCM-SHA256 -cipherPriority 8

привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-DHE-RSA-AES-256-CBC-SHA -cipherPriority 9привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-DHE-RSA-AES-128-CBC-SHA -cipherPriority 10

привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-AES-256-CBC-SHA -cipherPriority 11

привязать шифр ssl custom-ssllabs-cipher -cipherName TLS1-AES-128-CBC-SHA -cipherPriority 12

# Сертификат

# -----

добавить ssl certKey WildcardCorpCom -cert WildcardCorpCom.pfx -key WildcardCorpCom.pfx -inform PFX -passcrypt "Passw0rd"

# Глобальные параметры балансировки нагрузки

# --------------------------------

включить режим ns FR L3 Edge USNIP PMTUD ULFD

установить параметр ns -cookieversion 1 -часовой пояс

установить ns tcpParam -WS ENABLED -SACK ENABLED

установить ns httpParam -dropInvalReqs ON

# Серверы

# -------

добавить сервер SF01 10. 2.2.17

добавить сервер SF02 10.2.2.18

# Сервисные группы

# --------------

добавить serviceGroup svcgrp-StoreFront-SSL SSL -maxClient 0 -maxReq 0 -cip ENABLED X-Forwarded-For -usip NO -useproxyport YES -cltTimeout 180 -svrTimeout 360 -CKA NO -TCPB NO -CMP NO

связать сервисную группу svcgrp-StoreFront-SSL SF01 443

связать сервисную группу svcgrp-StoreFront-SSL SF02 443

bind serviceGroup svcgrp-StoreFront-SSL -monitorName StoreFront

привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_256

привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_384

привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_224

привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_521

добавить serviceGroup svcgrp-StoreFront-SubRepl TCP -maxClient 0 -maxReq 0 -cip ОТКЛЮЧЕНО -usip NO -useproxyport YES -cltTimeout 9000 -svrTimeout 9000 -CKA НЕТ -TCPB НЕТ -CMP НЕТ

привязать сервисную группу svcgrp-StoreFront-SubRepl SF01 808

привязать сервисную группу svcgrp-StoreFront-SubRepl SF02 808

привязать сервисную группу svcgrp-StoreFront-SubRepl -monitorName tcp

# Балансировка нагрузки виртуальных серверов

# -------------------------------

добавить lb vserver lbvip-StoreFront-SSL SSL 10.

2.2.17

добавить сервер SF02 10.2.2.18

# Сервисные группы

# --------------

добавить serviceGroup svcgrp-StoreFront-SSL SSL -maxClient 0 -maxReq 0 -cip ENABLED X-Forwarded-For -usip NO -useproxyport YES -cltTimeout 180 -svrTimeout 360 -CKA NO -TCPB NO -CMP NO

связать сервисную группу svcgrp-StoreFront-SSL SF01 443

связать сервисную группу svcgrp-StoreFront-SSL SF02 443

bind serviceGroup svcgrp-StoreFront-SSL -monitorName StoreFront

привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_256

привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_384

привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_224

привязать ssl serviceGroup svcgrp-StoreFront-SSL -eccCurveName P_521

добавить serviceGroup svcgrp-StoreFront-SubRepl TCP -maxClient 0 -maxReq 0 -cip ОТКЛЮЧЕНО -usip NO -useproxyport YES -cltTimeout 9000 -svrTimeout 9000 -CKA НЕТ -TCPB НЕТ -CMP НЕТ

привязать сервисную группу svcgrp-StoreFront-SubRepl SF01 808

привязать сервисную группу svcgrp-StoreFront-SubRepl SF02 808

привязать сервисную группу svcgrp-StoreFront-SubRepl -monitorName tcp

# Балансировка нагрузки виртуальных серверов

# -------------------------------

добавить lb vserver lbvip-StoreFront-SSL SSL 10. 2.5.221 443 -persistenceType SOURCEIP -timeout 60 -cltTimeout 180 -redirectFromPort 80 -httpsRedirectUrl "https://storefront5.corp.com"

привязать lb vserver lbvip-StoreFront-SSL svcgrp-StoreFront-SSL

добавить lb vserver lbvip-StoreFront-SubRepl TCP 10.2.5.221 808 -persistenceType НЕТ -cltTimeout 9000

привязать lb vserver lbvip-StoreFront-SubRepl svcgrp-StoreFront-SubRepl

# Виртуальные SSL-серверы

# -------------------

установить ssl vserver lbvip-StoreFront-SSL -ssl3 DISABLED -HSTS ENABLED -maxage 1576800000

отвязать ssl vserver lbvip-StoreFront-SSL -cipherName ALL

привязать ssl против сервера lbvip-StoreFront-SSL -cipherName custom-ssllabs-cipher

привязать ssl против сервера lbvip-StoreFront-SSL -certkeyName WildcardCorpCom

привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_256

привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_384

привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_224

привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_521

2.5.221 443 -persistenceType SOURCEIP -timeout 60 -cltTimeout 180 -redirectFromPort 80 -httpsRedirectUrl "https://storefront5.corp.com"

привязать lb vserver lbvip-StoreFront-SSL svcgrp-StoreFront-SSL

добавить lb vserver lbvip-StoreFront-SubRepl TCP 10.2.5.221 808 -persistenceType НЕТ -cltTimeout 9000

привязать lb vserver lbvip-StoreFront-SubRepl svcgrp-StoreFront-SubRepl

# Виртуальные SSL-серверы

# -------------------

установить ssl vserver lbvip-StoreFront-SSL -ssl3 DISABLED -HSTS ENABLED -maxage 1576800000

отвязать ssl vserver lbvip-StoreFront-SSL -cipherName ALL

привязать ssl против сервера lbvip-StoreFront-SSL -cipherName custom-ssllabs-cipher

привязать ssl против сервера lbvip-StoreFront-SSL -certkeyName WildcardCorpCom

привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_256

привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_384

привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_224

привязать ssl против сервера lbvip-StoreFront-SSL -eccCurveName P_521

1

1